0%

某马拉雅signature参数逆向分析

发表于:

分类于:

安卓逆向实战

样本地址: aHR0cHM6Ly93d3cud2FuZG91amlhLmNvbS9hcHBzLzMwNjY3Mw==

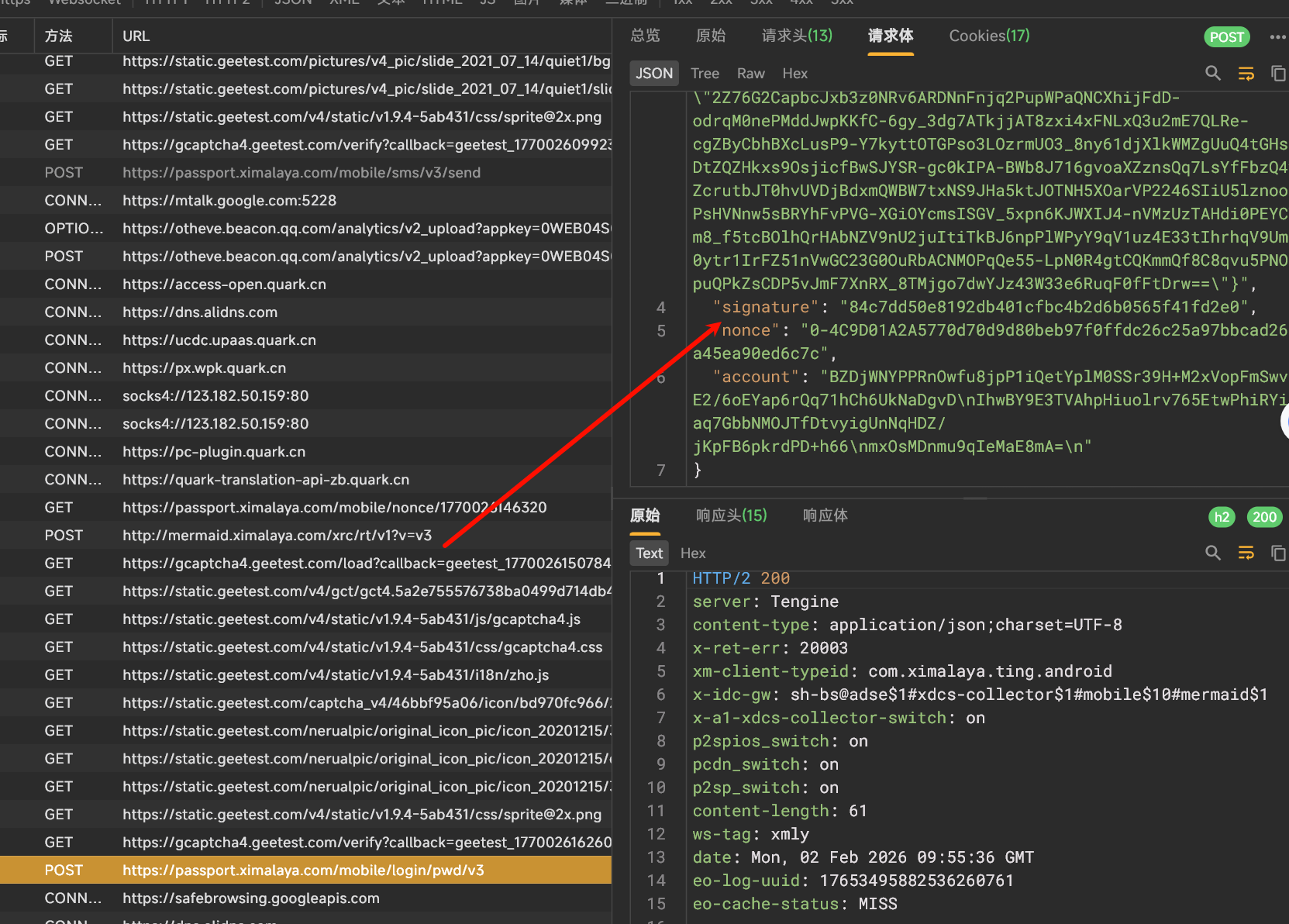

抓包分析

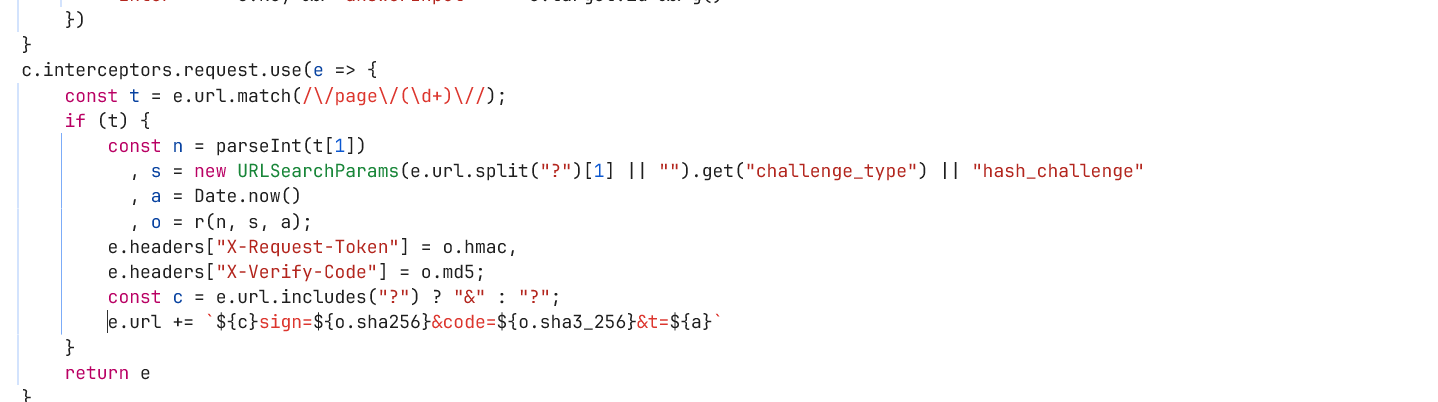

当抓到 login 这个包的时候,会发现在请求体中有一个 signature 的参数,今天我们的目标就是它

84c7dd50e8192db401cfbc4b2d6b0565f41fd2e0 这个格式的字符串,长度 40 位,感觉有很大可能是 sha1 算法,不知道魔改没

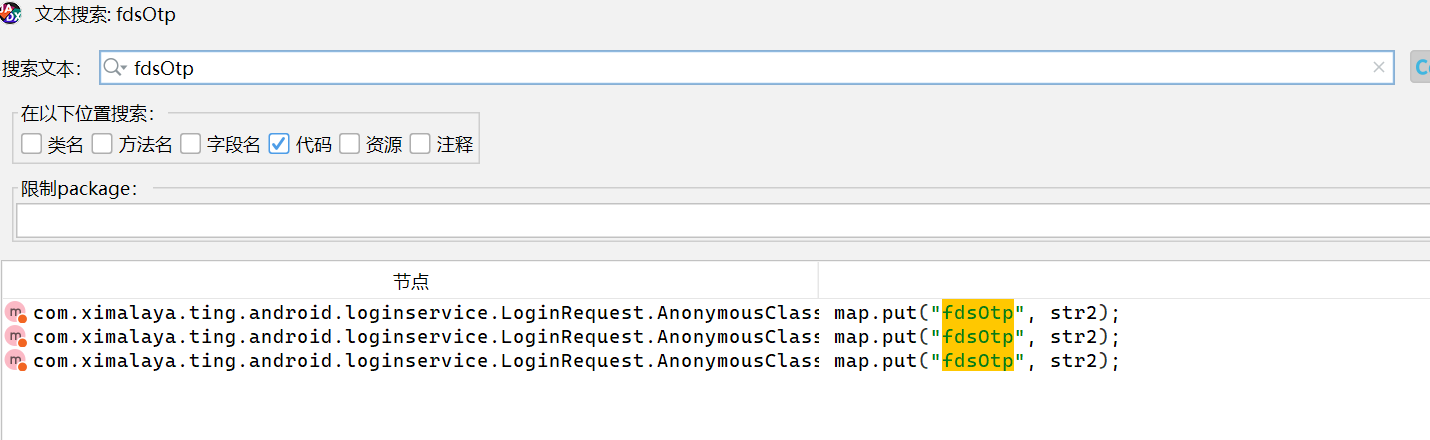

打开 jadx,搜索一下 signature 这个字段,但是发现搜索出来了很多关键词,那就拿其他相关的关键词进行搜索fdsOtp 这个字段挺特殊的,直接在 jadx 中搜索,发现了 3 个地方

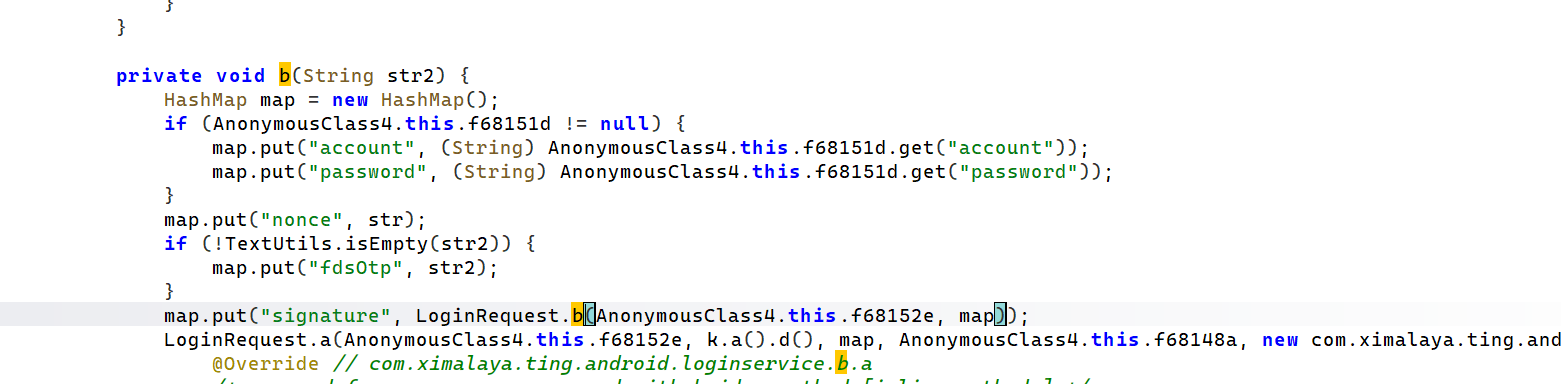

进去之后发现就找到了

进去之后发现就找到了 signature 这个字段,它调用了 LoginRequest 这个类的 b 方法

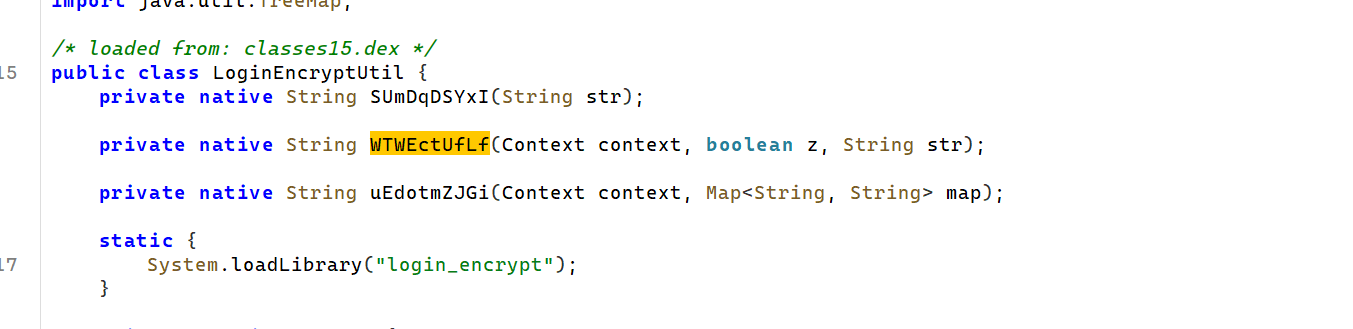

跟进去,最后就直接跟到了是 WTWEctUfLf 这个方法返回的结果

某md5魔改样本学习

发表于:

分类于:

安卓逆向实战

在吾爱破解上看到个合适的案例,学习一下

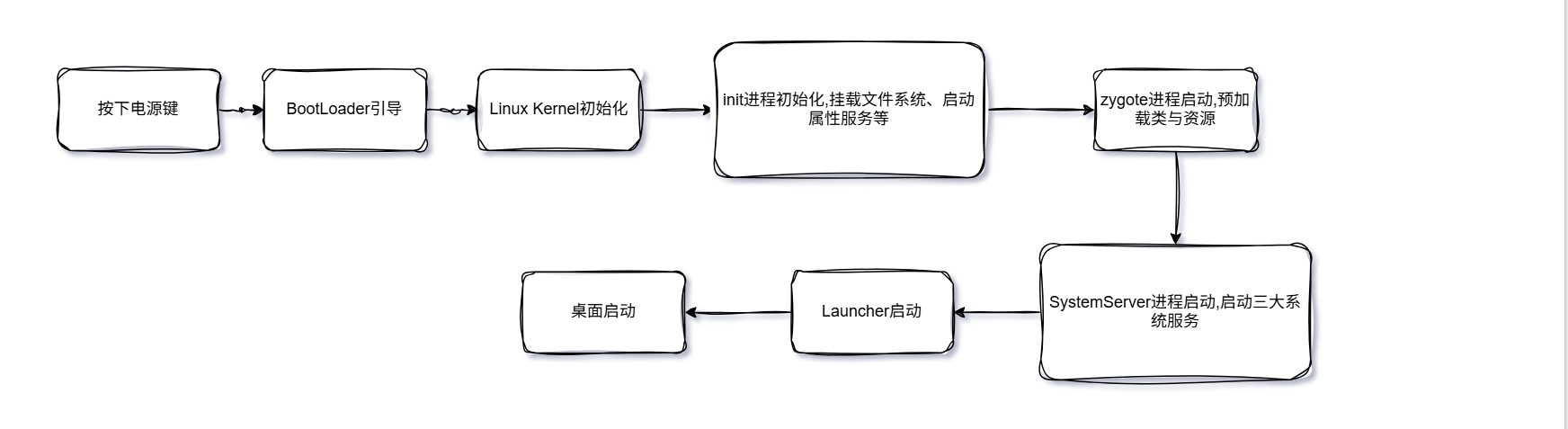

初始化

先搭一个 unidbg 的架子

| |

直接运行就可以出结果,当然,我是来学习算法分析的

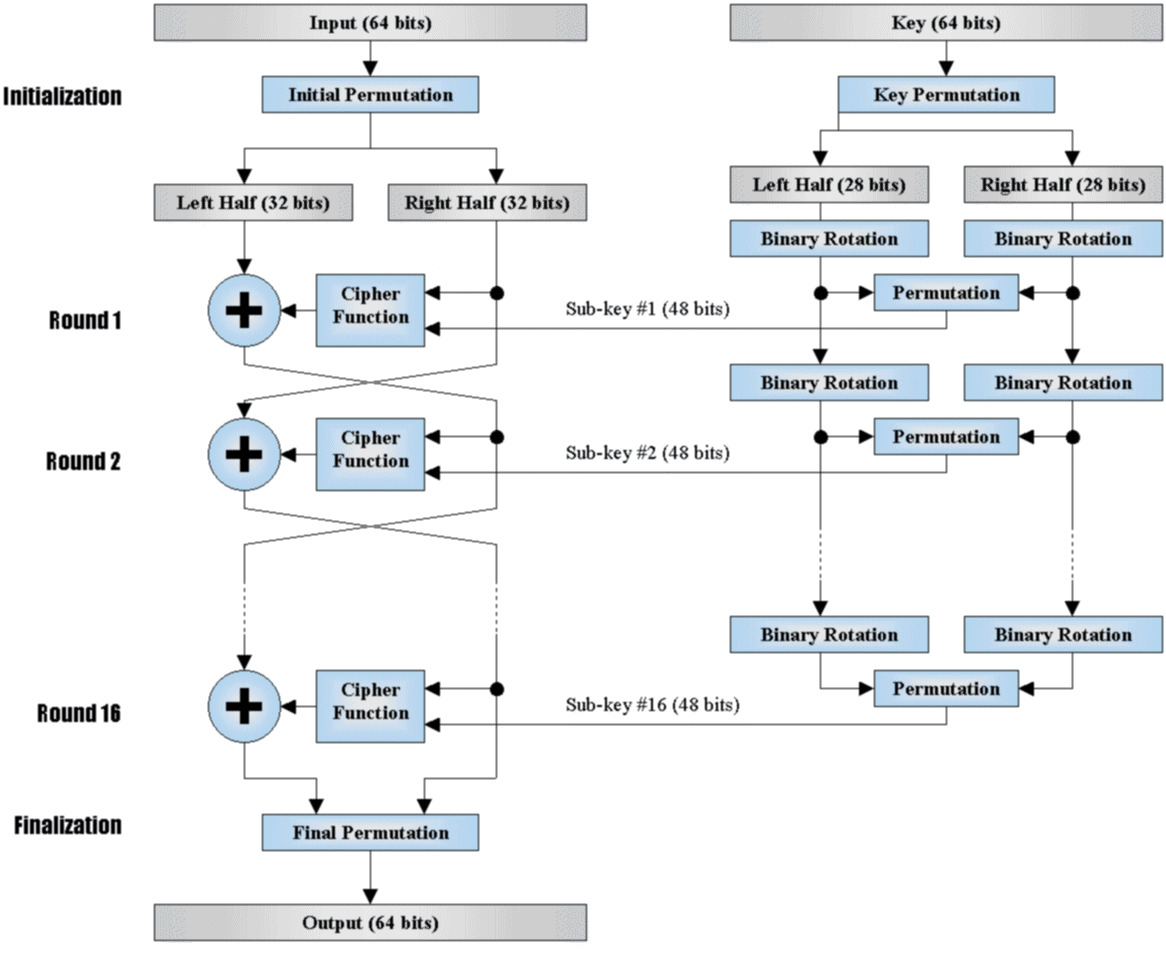

SHA256加密算法

发表于:

分类于:

密码学与安全